OSPF による BOVPN 仮想インターフェイスの負荷バランシング

サンプル構成ファイル — WSM v11.12.1 で作成

改訂 — 2018/01/23

ユースケース

この構成例では、2 つのサイトにネットワークを持つ組織が、Branch Office VPN を使用して 2 つのネットワークを接続することを希望しています。サイト間の総スループットを向上させ、VPN 接続をよりフォールト トレラントにするには、2 つのサイト間に 2 つ目の VPN トンネルを設定し、この 2 つの VPN トンネルに接続の負荷を分散する必要があります。

この構成例は、参考のために提供されています。ネットワーク環境によっては、構成の追加設定が必要になるか、それが適切な場合があります。

解決方法の概要

BOVPN 仮想インターフェイスにより、2 つの Firebox で保護されたネットワーク間のトラフィックの安全な VPN トンネルが提供されます。2 つ目の外部インターフェイス経由でトラフィックを送信するように 2 つ目の BOVPN 仮想インターフェイスを構成することができます。この構成例には、2 つのサイト間に 2 つの BOVPN 仮想インターフェイスを設定し、OSPF により同じ優先順位を持つ 2 つの VPN トンネルで接続の負荷を分散する方法が示されています。

要件

この例で説明されている BOVPN 仮想負荷バランシングを正しく機能させるためには、各 Firebox で Fireware v11.9 以降を実行し、各 Firebox に 2 つの外部インターフェイスが必要となります。

仕組み

OSPF では、ECMP (等コスト マルチパス) 負荷バランシングがサポートされています。同じ宛先への複数のルートのルート メトリックが等しい場合は、OSPF では、ECMP を使用して、発信元および宛先 IP アドレス、およびその時点で各ルートを使用している接続数に基づき、複数のルートにトラフィックが均等に分散されます。この構成例では、2 つの Firebox 間に 2 つの BOVPN 仮想インターフェイスが構成されています。各 VPN では異なる外部インターフェイスが使用されます。2 つのデバイスでは、OSPF により両方のトンネルを介したローカル ネットワークへのルートに関する情報が交換されます。各トンネル経由のポイント ツー ポイント接続のメトリックが同じであるため、OSPF により、両方のトンネルを通るトラフィックが同じ優先度で負荷が分散されます。

この構成では、以下のようになります。

- 各 Firebox では、OSPF により両方の BOVPN 仮想インターフェイスを介したローカル ネットワークへのルートが伝播されます。

- 両方の VPN トンネルが使用可能な場合は、OSPF が ECMP を使用して、 2 つの VPN トンネル経由で接続の負荷が分散されるようにします。

- 1 つの外部インターフェイスまたは 1 つのトンネルがダウンした場合は、OSPF により、自動的にすべてのトラフィックが他の BOVPN トンネル経由で送信されます。

例 :

ハンブルクとベルリンの 2 つの拠点に Firebox を備える組織の例を挙げて、このユースケースを説明します。この例には、2 つの VPN トンネルを設定し、両方のトンネルを介して等しい優先度でトラフィックの負荷を分散する方法が示されています。

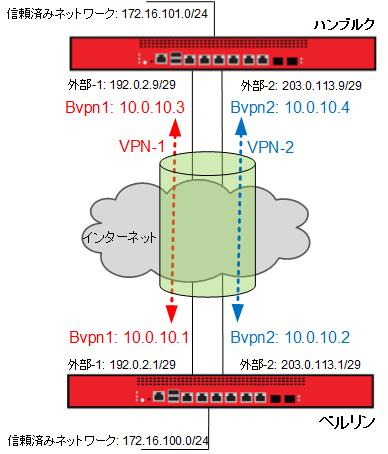

トポロジ

この構成例には、以下の図の IP アドレスが含まれています。

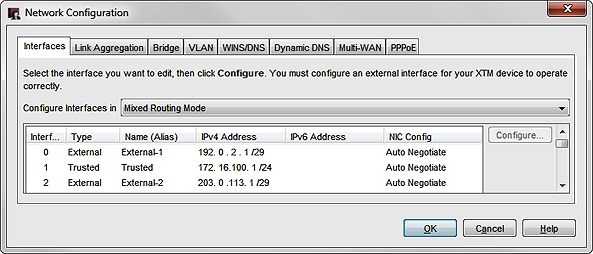

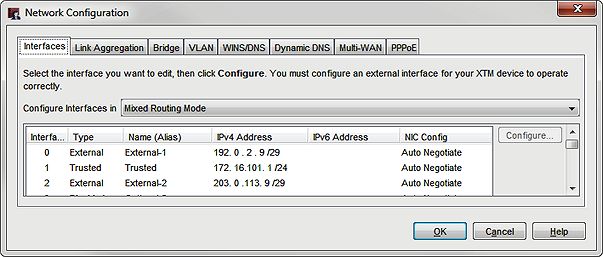

Network Configuration

この構成における各サイトの IP アドレス:

| Firebox インターフェイス | ベルリン | ハンブルク |

|---|---|---|

| 外部-1 | IP アドレス:192.0.2.1/29 既定の GW:192.0.2.6 |

IP アドレス:192.0.2.9/29 既定の GW:192.0.2.14 |

| 外部-2 | IP アドレス:203.0.113.1/29 既定の GW:203.0.113.6 |

IP アドレス:203.0.113.9/29 |

| 信頼済みネットワーク |

172.16.100.0/24 |

172.16.101.0/24 |

各構成ファイルの詳細については、次のセクションに説明が記載されています。

サンプル構成ファイル

参考のため、このドキュメントにはサンプル構成ファイルが含まれています。Policy Manager で開いて、構成ファイルの詳細を調べることができます。2 つのサンプル構成ファイル (この例の各ロケーションに 1 つずつ) が含まれています。

| 構成ファイル名 | 説明 |

|---|---|

| Berlin.xml | ベルリンの Firebox |

| Hamburg.xml | ハンブルクの Firebox |

構成の説明

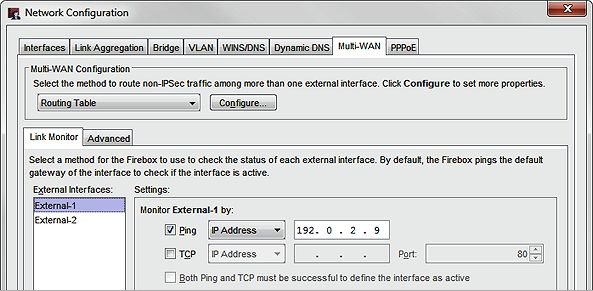

複数 WAN 構成

ベルリンの Firebox には、External-1 と External-2 の 2 つの外部インターフェイスと 1 つの信頼済みインターフェイスがあります。

ハンブルクの Firebox には、External-1 と External-2 の 2 つの外部インターフェイスと 1 つの信頼済みインターフェイスがあります。

両方の Firebox が、ルーティング テーブル方式の複数 WAN を使用するように設定されています。複数 WAN の方式では、外部インターフェイス経由でルーティングされる非 IPSec トラフィックの負荷バランシングが制御されます。複数 WAN 設定では、トンネル経由の IPSec トラフィックの負荷バランシングを分散することはできません。トンネルを通るトラフィックの負荷バランシングは OSPF の機能であり、この構成については次のセクションに説明が記載されています。

この複数 WAN 構成の例では、各 Firebox で、各外部インターフェイスの ping リンク モニタ ターゲットとして、ピア デバイスの外部 IP アドレスが使用されます。Ping ターゲットは必須ではありませんが、複数 WAN を構成する際は常に、信頼性の高いリンク モニタ ターゲットを設定することをお勧めします。

VPN 構成

構成例には、各サイト間の VPN 接続用の 2 つの BOVPN 仮想インターフェイスが含まれています。

BOVPN 仮想インターフェイスを確認するには、以下の手順を実行します:

- Policy Manager で、サンプル構成ファイルを開きます。

- VPN > BOVPN 仮想インターフェイス の順に選択します。

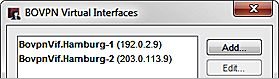

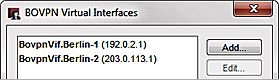

各デバイスには、2 つの BOVPN 仮想インターフェイスがあります。各 BOVPN 仮想インターフェイスには、リモート デバイスのロケーション、およびそれが使用するローカルの外部インターフェイスの名前を表す名称が付けられています。

BOVPN 仮想インターフェイス

各 Firebox には、2 つの BOVPN 仮想インターフェイスががあります。

ベルリンの Firebox には、2 つの BOVPN 仮想インターフェイスがあります。

- BovpnVif.Hamburg-1 — External-1 インターフェイスを使用する

- BovpnVif.Hamburg-2 — External-2 インターフェイスを使用する

ハンブルクの Firebox には、2 つの BOVPN 仮想インターフェイスがあります。

- BovpnVif.Berlin-1 — External-1 インターフェイスを使用する

- BovpnVif.Berlin-2 — External-2 インターフェイスを使用する

それぞれの BOVPN 仮想インターフェイスのリモートゲートウェイ ID は、ピア Firebox の外部 IP アドレスとなります。

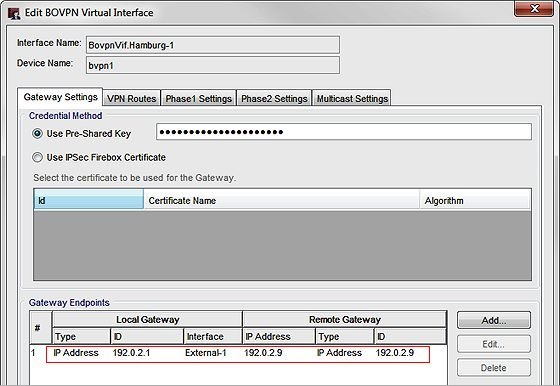

ベルリンの Firebox の VPN-1 構成

ベルリンの Firebox では、BovpnVif.Hamburg-1 で外部インターフェイスの External-1 が使用され、ハンブルクの Firebox のリモートゲートウェイに接続されます。

ゲートウェイ設定 タブ:

- ローカル ゲートウェイ ID は、ローカルの External-1 インターフェイスの IP アドレス:192.0.2.1 に設定されています。

- インターフェイス は External-1 に設定されています。

- リモートゲートウェイの IP アドレス と ID は両方とも、ハンブルグの Firebox の外部インターフェイスの IP アドレス:192.0.2.9 に設定されています。

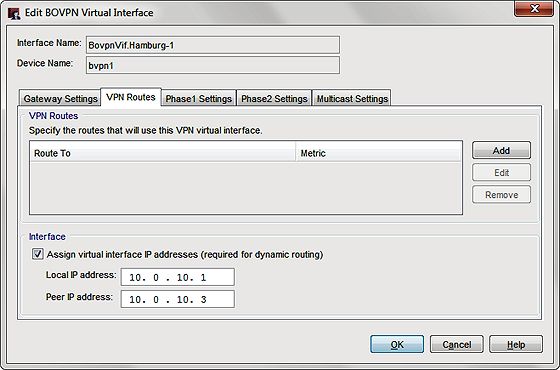

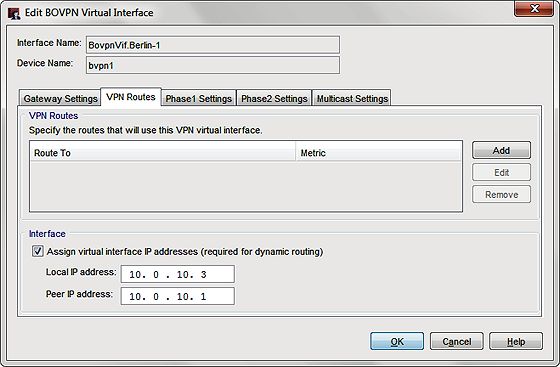

BOVPN 仮想 インターフェイス経由で動的ルートを構成するには、VPN ルート タブで、仮想インターフェイスの IP アドレスを割り当てる必要があります。

VPN ルート タブでは、仮想 IP アドレスは以下のように設定されています。

- ローカル IP アドレス:10.0.10.1

- ピア IP アドレス:10.0.10.3

この例では、両方のトンネルに使用される仮想インターフェイスの IP アドレスはすべて、10.0.10.0/24 サブネットにあります。このサブネットは、OSPF 構成でポイント ツー ポイント ネットワークを定義するために使用されます。

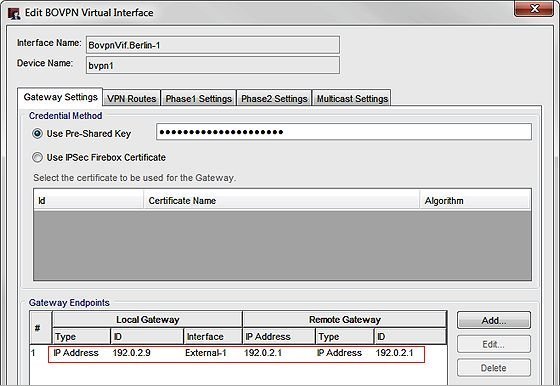

ハンブルクの Firebox の VPN-1 構成

ハンブルクの Firebox では、BovpnVif.Berlin-1 で外部インターフェイスの External-1 が使用され、ベルリンの Firebox のリモートゲートウェイに接続されます。

ゲートウェイ設定 タブ:

- ローカル ゲートウェイ ID は、ローカルの External-1 インターフェイスの IP アドレス:192.0.2.9 に設定されています。

- インターフェイス は External-1 に設定されています。

- リモートゲートウェイの IP アドレス と ID は両方とも、ベルリンの Firebox の外部インターフェイスの IP アドレス:192.0.2.1 に設定されています。

ローカル IP アドレス と ピア IP アドレス を VPN ルート タブで構成します。これらの IP アドレスは、OSPF 構成でポイント ツー ポイント ネットワークを定義するために使用されます。これらの IP アドレスは、ピア Firebox のこのトンネルに設定されているアドレスの反対になっている必要があります。

VPN ルート タブでは、仮想 IP アドレスは以下のように設定されています。

- ローカル IP アドレス:10.0.10.3

- ピア IP アドレス:10.0.10.1

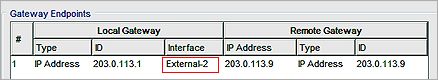

ベルリンの Firebox の VPN-2 構成

各デバイスの 2 つ目の BOVPN 仮想インターフェイスは、非常に似たかたちで構成します。ただし、ゲートウェイ エンドポイントにより 2 つ目の外部インターフェイス (External-2) を指定し、各デバイスの 2 つの外部インターフェイスの IP アドレスをローカルとリモートゲートウェイのエンドポイントとして使用するという点が異なります。

ゲートウェイ設定 タブ:

- ローカル ゲートウェイ ID は、ローカルの External-2 インターフェイスの IP アドレス:203.0.113.1 に設定されています。

- インターフェイス は External-2 に設定されています。

- リモートゲートウェイの IP アドレス と ID は両方とも、ハンブルグの Firebox の External-2 インターフェイスの IP アドレス:203.0.113.9 に設定されています。

VPN ルート タブでは、仮想 IP アドレスは以下のように設定されています。

- ローカル IP アドレス:10.0.10.4

- ピア IP アドレス:10.0.10.2

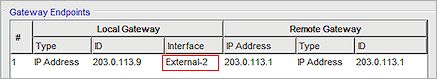

ハンブルクの Firebox の VPN-2 構成

ゲートウェイ設定 タブ:

- ローカル ゲートウェイ ID は、ローカルの External-2 インターフェイスの IP アドレス:203.0.113.9 に設定されています。

- インターフェイス は External-2 に設定されています。

- リモートゲートウェイの IP アドレス と ID は両方とも、ハンブルグの Firebox の External-2 インターフェイスの IP アドレス:203.0.113.2 に設定されています。

VPN ルート タブでは、仮想 IP アドレスは以下のように設定されています。

- ローカル IP アドレス:10.0.10.2

- ピア IP アドレス:10.0.10.4

これらの IP アドレスは、ピア Firebox のこのトンネルに設定されているアドレスの反対になります。

動的ルートの構成

動的ルートの構成例:

- router-id は、信頼済みインターフェイスの IP アドレスに設定されています。

- bvpn1 と bvpn2 の 2 つの BOVPN 仮想インターフェイスを除き、他のすべてのインターフェイスはパッシブです。

- 各 Firebox から、各トンネル経由のポイント ツー ポイント ネットワークに使用されるサブネットである 10.0.10.0/24 がアナウンスされます

- 両方の BOPVN 仮想インターフェイスのローカル IP アドレスとピア IP アドレスがこのサブネットに入ります。

- 各 Firebox から、独自の信頼済みネットワークがアナウンスされます。

- ベルリンの Firebox から 172.16.100.0/24 がアナウンスされます。

- ハンブルグの Firebox から 172.16.101.0/24 がアナウンスされます。

ベルリンの Firebox の動的ルート構成:

router ospf

ospf router-id 172.16.100.1

! exclude all but bvpn virtual interfaces

passive-interface default

no passive-interface bvpn1

no passive-interface bvpn2

! which networks are announced in OSPF area 0.0.0.0

! bvpn Point-to-Point networks

network 10.0.10.0/24 area 0.0.0.0

! Trusted network

network 172.16.100.0/24 area 0.0.0.0

ハンブルグの Firebox の動的ルート構成:

router ospf

ospf router-id 172.16.101.1

! exclude all but bvpn interfaces

passive-interface default

no passive-interface bvpn1

no passive-interface bvpn2

! which networks are announced in OSPF area 0.0.0.0

! bvpn Point-to-Point networks

network 10.0.10.0/24 area 0.0.0.0

! Trusted network

network 172.16.101.0/24 area 0.0.0.0

動的ルート

構成が 2 つの Firebox に保存されると、ルートがトンネル経由で各デバイスに伝播されます。この構成では、各デバイスにリモート信頼済みネットワークへの 2 つのルートがあります。両方のルートのメトリックは同じで、それぞれに異なる仮想インターフェイスが使用されます。2 つのデバイス間にトンネルが確立されると、学習されたルートがステータス レポートに表示されます。

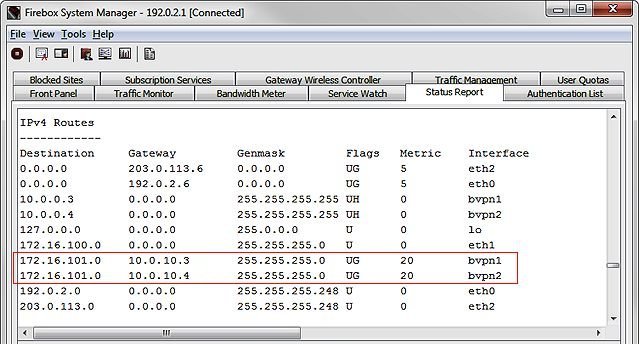

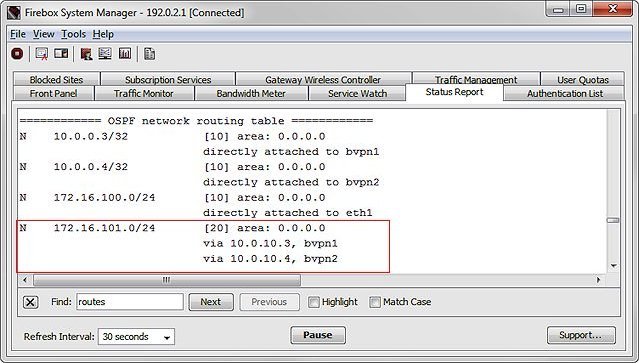

ベルリンの Firebox のルート

ベルリンの Firebox のステータス レポートの IPv4 ルート セクションには、ハンブルグの信頼済みネットワークへの 2 つのルート (bvpn1 経由と bvpn2 経由) が表示されます。

OSPF ネットワーク ルーティング テーブルには、各 BOVPN 仮想インターフェイス経由の 2 つのルートが表示されます。

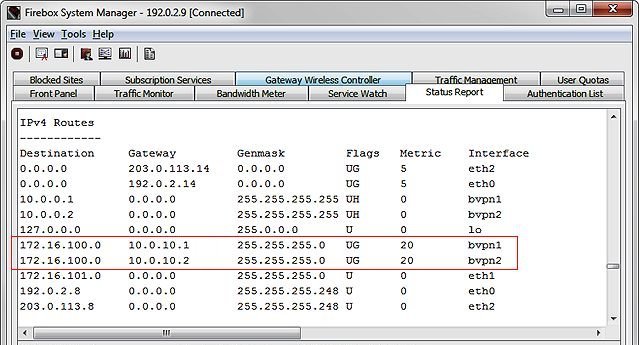

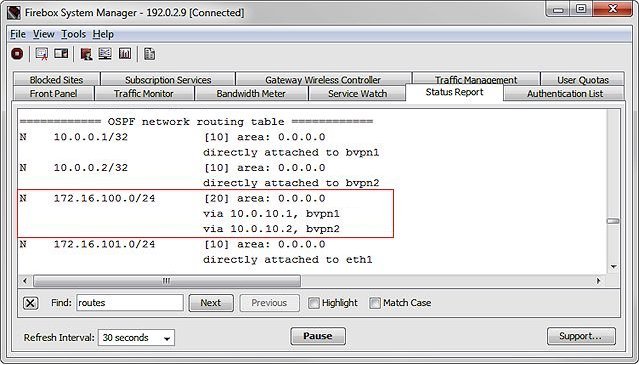

ハンブルグの Firebox のルート

ハンブルグの Firebox では、IPv4 ルート テーブルにベルリンの Firebox の信頼済みネットワークへの 2 つのルートが表示されます。

OSPF ネットワーク ルーティング テーブルには、各 BOVPN 仮想インターフェイス経由の 2 つのルートが表示されます。

VPN 負荷バランシングを監視する

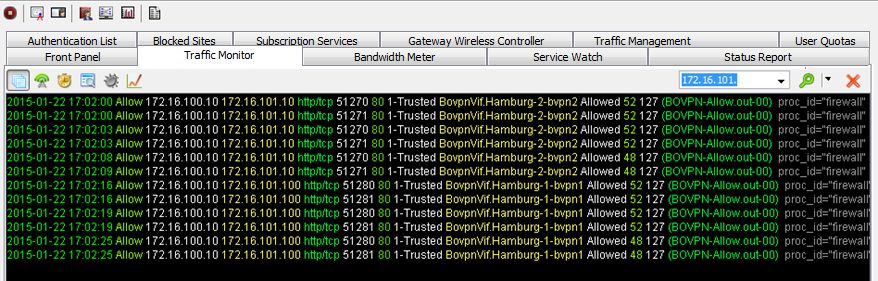

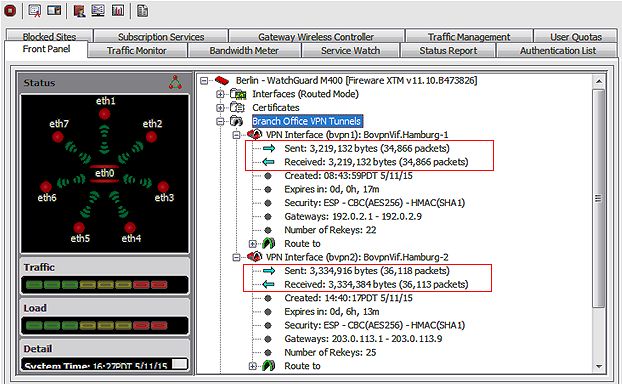

Firebox System Manager で、2 つの VPN トンネル経由の負荷バランシングを監視することができます。下の画像は、ベルリンの Firebox から監視した負荷バランシングの例を示すものです。

Traffic Monitor タブで、異なるクライアントからの接続に使用されている両方の VPN トンネルを確認することができます。

フロント パネル タブで、両方の VPN インターフェイスのトラフィックの統計情報を監視して、両方のトンネル経由のトラフィックの負荷が均等に分散されていることを確認することができます。

結論

この構成例には、2 つの BOVPN 仮想インターフェイス経由で負荷が分散されるように OSPF を構成する方法が示されています。このタイプの構成により、2 つのネットワーク間の安全な接続のリダンダンシー、および 2 つの外部インターフェイス経由の IPSec VPN トラフィックの負荷バランシングが可能となります。両方のデバイスに追加の外部インターフェイスがある場合は、この構成を拡張して、2 つ以上の VPN トンネル経由で負荷バランシング接続を可能とすることができます。

BOVPN 仮想インターフェイスと動的ルートの構成方法の詳細については、Fireware ヘルプ を参照してください。